Bài viết về lỗi CVE-2022-40684 và cách khắc phục, do chuyên gia Innotel chia sẻ. Bạn quan tâm thì đừng bỏ qua bài viết dưới đây

I. Tổng quan về CVE-2022-40684

- FortiOs: 7.0.0 đến 7.2.1

- FortiProxy 7.0.0 đến 7.2.0

- FortiSwitchManager: 7.0.0 và 7.2.0

CVE-2022-40684 FortiOS / FortiProxy / FortiSwitchManager – Authentication bypass on administrative interface

II. Biện pháp khắc phục lỗi CVE-2022-40684 tạm thời:

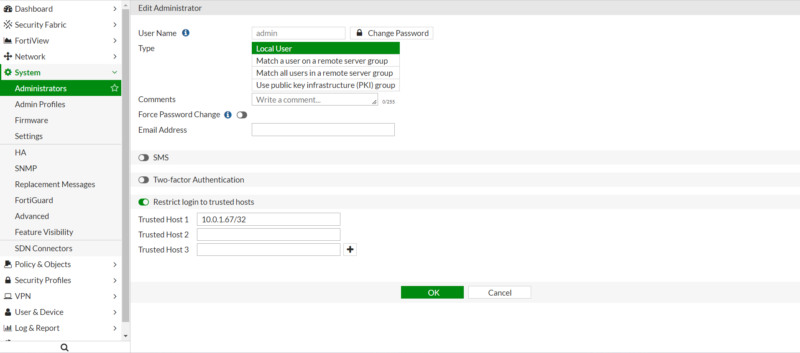

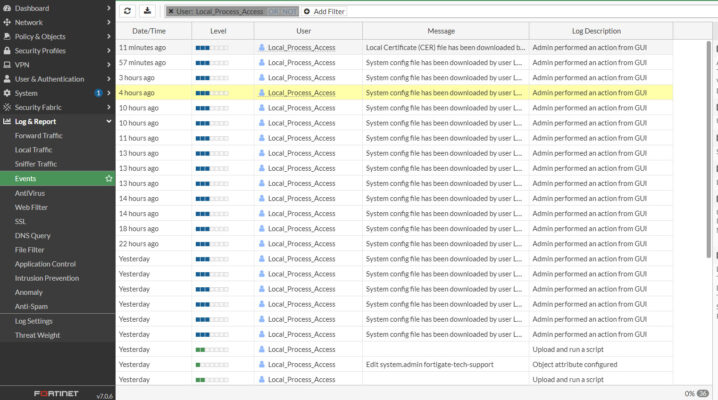

Upgrade lên các Firmware mới nhất cho các thiết bị để thực hiện vá lỗi. Đối với các hệ thống đang hoạt động chưa thể cập nhật lên firmware mới nhất thì biện pháp là tắt kết nối HTTP/HTTPS trên giao diện quản lý, hoặc hạn chế các IP có thể truy cập đến giao diện quản lý cấu hình chỉ cho các phép các các host/IP đáng tin cậy mới được phép truy cập vào thiết bị. Các bạn có thể truy cập vào thiết bị Forti của mình để có thể thao tác chỉnh sửa theo hướng dẫn như dưới đây là biện pháp tạm thời, tốt hơn hết bạn cần nâng cấp lên phiên bản mới nhất để khắc phục triệt để:

#1 Bạn truy cập vào User để đặt chính sách Restrict login to trusted hosts:

Nghĩa là chỉ cho phép một số IP Address nhất định được phép truy cập vào Forti, tuy nhiên các bạn cần suy tính trước việc truy cập vào thiết bị sẽ bị hạn chế chỉ đúng IP Address được cho phép, vì vậy máy tính có IP Address được phép này sẽ phải nằm trong VLAN và có IP Address đúng với Trusted IP Address đã đặt trong Forti:

Biện pháp khắc phục lỗi CVE-2022-40684 tạm thời

III. Các thiết bị có thể bị tấn công:

- FortiOS versions 5.x, 6.x

- FortiOS version 7.2.0 đến 7.2.1

- FortiOS version 7.0.0 đến 7.0.6

- FortiProxy version 7.2.0

- FortiProxy version 7.0.0 đến 7.0.6

- FortiSwitchManager version 7.2.0

- FortiSwitchManager version 7.0.0

IV. Giải pháp khắc phục lỗi CVE-2022-40684 tốt nhất hiện tại:

- Upgrade phần mềm hệ điều hành FortiOS version 7.2.2

- Upgrade phần mềm hệ điều hành FortiOS version 7.0.7 hoặc cao hơn

- Upgrade phần mềm hệ điều hành FortiProxy version 7.2.1 hoặc cao hơn

- Upgrade phần mềm hệ điều hành FortiProxy version 7.0.7 hoặc cao hơn

- Upgrade phần mềm hệ điều hành FortiSwitchManager version 7.2.1 hoặc cao hơn

> Xem thêm các tin tức khác của Innotel: Tại Đây

>> Xem thêm các sản phẩm của Hãng Fortinet Innotel cung cấp

—

Công ty TNHH Viễn Thông Sáng Tạo Thuận Phong (Innotel)

Địa chỉ: 55/31 Trần Đình Xu, Phường Cầu Kho, Quận 1, Thành Phố Hồ Chí Minh

Email: sales@innotel.com.vn

Điện thoại: 0982.887.089

Liên hệ website: INNOTEL