ZTNA có hai thành phần chính là ZTNA Gateway và ZTNA Endpoints được quản lý tập trung tại ZTNA Controller. Innotel đã xem qua thấy đây là một giải pháp tốt, đã triển khai thành công. Tuy nhiên, chúng ta sẽ cần tìm hiểu về nhiều khía cạnh của giải pháp và so sánh để có cái nhìn đầy đủ hơn về giải pháp này đối với các bạn mới tìm hiểu.

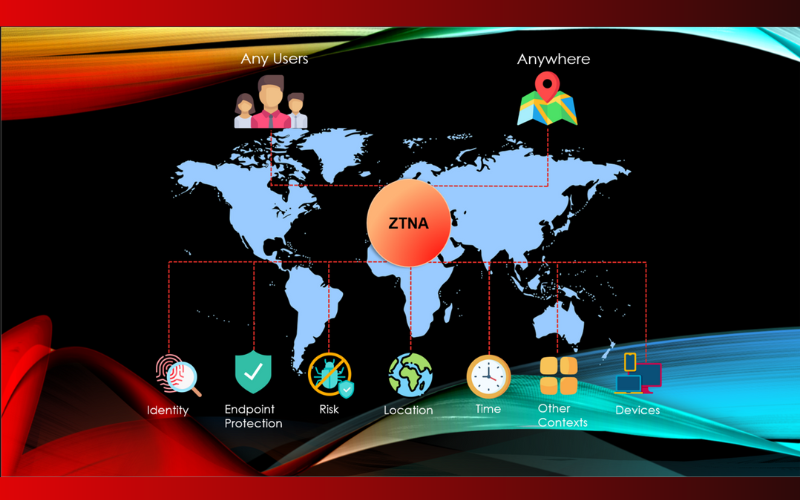

Tổng Quan ZTNA

Giải pháp ZTNA nổi lên như một giải pháp thiết yếu trong bối cảnh đại dịch toàn cầu vừa trải qua, khi đại dịch toàn cầu xảy ra dẫn tới nhu cầu là làm việc work from home là nhu cầu chính. Từ đó, các tổ chức bắt buộc phải có giải pháp cho vấn đề mới này, hầu hết mọi người sử dụng VPN Clients to Site như một giải pháp tạm thời để đáp ứng nhu cầu trước mắt, bỏ qua các vấn đề bảo mật để sau đó dẫn tới nhiều vấn đề hơn nữa là:

- Ai truy cập ? họ sử dụng ứng dụng gì?

- Thiết bị của họ có an toàn hay không?

- Máy chủ nhiễm mã độc từ đâu?

- Nhân viên truy cập từ đâu, nội bộ hay bên ngoài?…

Vậy là hàng loạt vấn đề phát sinh cho những Tổ Chức không may mắn trong khi các Tổ Chức khác vẫn chưa gặp.

Từ lâu ZTNA đã có, các nhà phát triển họ đã nhìn ra các vấn đề và lên phương án giải pháp. Họ gọi nó là Zero Trust Network Access, hiểu một cách đơn giản là không tin tưởng bất kỳ truy cập vào mạng. Như vậy là, mọi thiết bị truy cập vào mạng đều là không tin tưởng nhưng không có nghĩa là không cho họ quyền truy cập, vì vậy chúng ta cần cho người dùng của mình quyền truy cập mà vẫn phải an toàn, các điều kiện bảo mật đủ tiêu chuẩn hoặc chúng ta sẽ giúp họ đạt được tiêu chuẩn để được phép truy cập vào mạng, chúng ta sẽ định danh người dùng bao gồm các thông số như: thiết bị, danh tính, hệ điều hành và bản cập nhật bảo mật gần đây, thiết bị có sạch, đến từ đâu….từ điều kiện đó sẽ được cấp quyền nhất định khi truy cập vào mạng.

ZTNA có hai thành phần chính là ZTNA Gateway và ZTNA Endpoints được quản lý tập trung tại ZTNA Controller. Innotel đã xem qua có vẻ đây là một giải pháp tốt, đã triển khai thành công. Tuy nhiên, chúng ta sẽ cần tìm hiểu về nhiều khía cạnh của giải pháp và so sánh để có cái nhìn đầy đủ hơn về giải pháp này đối với các bạn mới tìm hiểu.

ZTNA & Firewall

Trước tiên, chúng ta đều đã biết về Firewall như là một thiết bị không thể thiếu trong một hệ thống mạng dù nhỏ hay lớn. Còn ZTNA là một giải pháp mới, không phải là một thứ hiện vật có thể thấy được, sờ được, thấy rõ ràng như thiết bị phần cứng Firewall. ZTNA là như một phần mềm dịch vụ, nhưng về cơ bản ZTNA & Firewall sẽ kết hợp với nhau không thể thiếu.

Cung cấp hai tính năng tương thông là Firewall sẽ thực hiện chức năng Gateway ZTNA tạo ra chính sách Policy cho người dùng và các dữ liệu của người dùng được nhận diện là đủ tiêu chuẩn sau đó cho phép đi qua lại giữa các mạng thông qua Firewall, còn ZTNA Endpoint giúp Firewall nhận định được người dùng Users and Devices.

Trước đây chúng ta có thể tạo chính sách để kiểm tra giữa các lớp mạng trên Firewall thông qua việc định danh Source Network ID/Subnet và Destination Network/Subnet việc này là cơ bản, luôn phải thực hiện. Tuy nhiên, không thể định danh người dùng qua IP Address vì địa chỉ dễ dàng thay đổi, nếu chúng ta đặt IP Address tĩnh dẫn tới việc triển khai hạ tầng mạng số lượng người dùng lớn phải thực hiện thủ công đặt tĩnh và Join Domain để hạn chế việc thay đổi địa chỉ IP Address là không khả thi, điều này cũng đồng nghĩa Policy đang áp cho người dùng đó theo IP Address nếu họ thay đổi IP Address cũng sẽ trở nên vô nghĩa.

ZTNA Endpoint giúp Firewall nhận định danh được người dùng nhờ Endpoint cài đặt trên máy tính của họ, dù họ có thay đổi bất kỳ đặt tình nào đều sẽ được cập nhật và gửi lại theo thời gian thực cho Firewall nắm bắt.

Nếu Firewall xác thực Users của Tổ Chức thông qua LDAP, RADIUS thì sao?

Câu hỏi này rất hay vì nó có tính chất xác thực người dùng cũng giống như ZTNA Endpoint, thực ra thì lại khác vì LDAP (Lightweight Directory Access Protocol) và Radius là xác thực tại nội bộ vì vậy nếu người rời khỏi tổ chức với máy tính của mình chúng ta sẽ không còn khả năng bảo vệ họ. LDAP & Radius cung cấp duy nhất là khả năng xác thực và hoàn toàn không quan tâm tới việc địa chỉ họ truy cập đến, ứng dụng đang hoạt động, Máy tính của người dùng có còn khẻo mạnh hoặc những thông tin khác. ZTNA Endpoints thì thực chất là một Endpoints, liên kết với Firewall để có thể tăng cường bảo mật.

ZTNA Gateway

ZTNA Gateway sẽ nằm trên Firewall hoặc là một phần mềm cài đặt ảo hóa trên VMware & Hyper-V, trong đó ZTNA Gateway sẽ đóng vai trò như là một Proxy.

ZTNA Endpoint cung cấp cho Firewall nếu nó là Gateway các ZTNA tag là định danh cho tập hợp một số người dùng từ EMS Cloud hoặc EMS On-premise gửi đến Firewall để đồng bộ và tạo Rule cho phép truy cập hoặc cấm. ZTNA Rule cho phép người dùng truy cập vào các dịch vụ https, http, tcp portforwards…nằm ở các Máy chủ đặt tại Head Office nằm sau Firewall, mặc dù họ đang sử dụng mạng Internet ở mọi nơi truy cập vào.

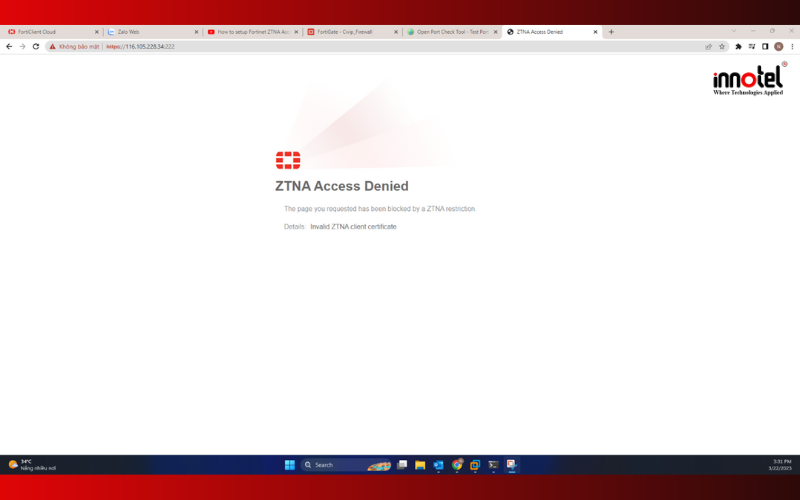

Firewall sẽ đứng ra thiết lập kết nối giữa người dùng với Server Dịch Vụ nội bộ khi đã kiểm tra ZTNA tag được cung cấp các thông tin về Users để đảm bảo dữ liệu an toàn và cho phép truy cập đúng nhân viên đã được định danh ở ZTNA tag, ngoài ra có thêm yêu cầu xác thực SSL Certificate mà lợi ích là giữa Firewall vs Clients trong quá trình kết nối dữ liệu trao đổi đều được mã hóa đảm bảo an toàn cho dữ liệu truyền tải sẽ không có ai đọc được và các thông tin nhạy cảm ứng dụng của tổ chức, trước đây việc này chỉ duy nhất VPN mới làm điều đó, nhưng chúng ta không thể lúc nào cũng kết nối VPN để vào được Máy Chủ, rồi sau đó tạo ra vô số Profile VPN nhằm phân chia quyền truy cập, điều này thật phiền phức. Trong khi đó ZTNA giúp cho người dùng mang máy đi khắp nơi, cần truy cập dịch vụ Tổ Chức là có thể truy cập làm việc một cách rất tự nhiên.

Ví dụ như dưới đây là mình là người không được phép truy cập nhưng vẫn cố tình truy cập vào dịch vụ http port 80, được proxy sang port 222. Tất nhiên Rule sẽ chặn ngay khi không kiểm tra ra được ZTNA Tag của tôi. Ngược lại, nếu tôi được định danh ZTNA Tag là Admin và được cho phép truy cập trong Rule thì tôi có thể truy cập vào dịch vụ ở bất kỳ đâu.

ZTNA Endpoint

Thực chất ZTNA Endpoint là một phần của phần mềm Endpoint giống như các phần mềm Anti-Virus Endpoint khác, tuy nhiên được vũ trang để trên nên hiệu quả hơn, tốt hơn. Bằng việc liên kết với Firewall tạo ra sự truy cập dễ dàng vào các tài nguyên Máy Chủ Cty mà trước giờ chúng ta hay sử dụng cách thức NAT Ports hoặc VPN Clients to Site, những giải pháp cũ vẫn hiệu quả nhưng không an toàn, trong khi đó giải pháp VPN ZTNA mới vẫn đảm bảo sự bảo mật tốt hơn giải pháp trước đây.

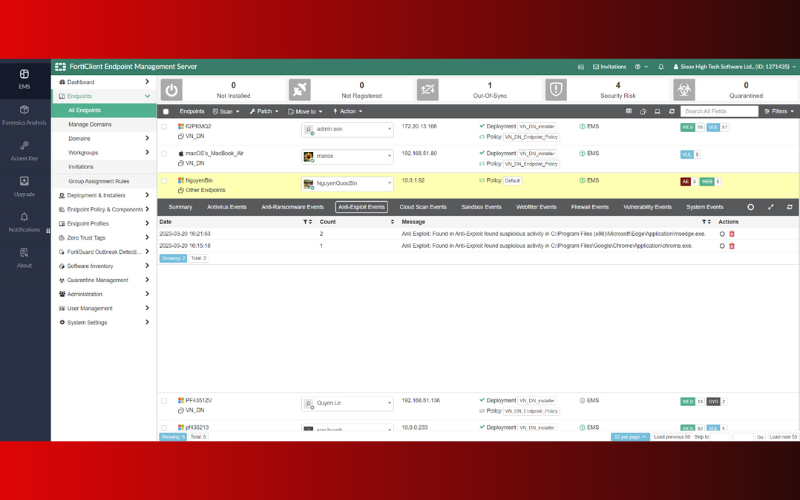

Nó cũng cho phép bảo vệ người dùng trước Virus Ransomeware, Malware….tránh khỏi mã độc, các mối nguy hiểm từ Internet và thiết bị ngoại vi cắm vào máy tính như USB, DVD…bảo vệ mọi lúc mọi nơi ở bất kỳ đâu, không nhất thiết phải ở trong mạng nội bộ.

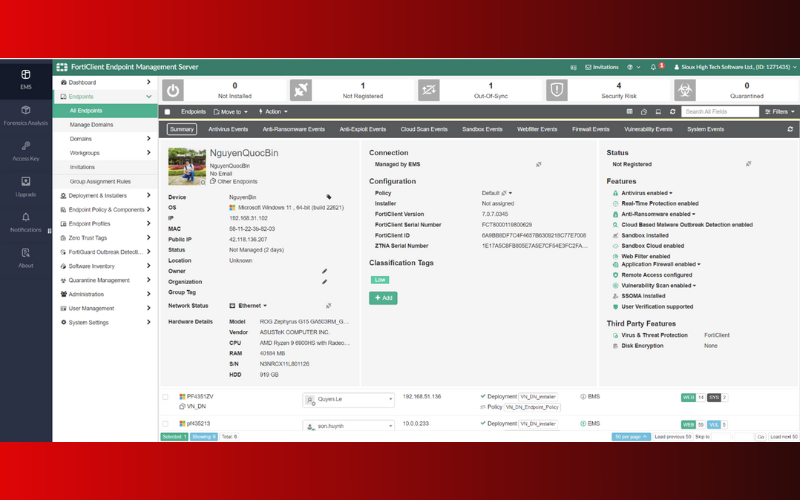

Người dùng được bảo vệ, được tự do kết nối mạng Internet ở mọi nơi, có thể work from home ở tại nhà sử dụng tài nguyên tại Công ty mà vẫn an toàn vì bản thân thiết bị được bảo vệ và kiểm tra. Người quản trị thì có thể quản lý và theo dõi tình trạng sức khẻo thiết bị, có thể tạo polices để tuân thủ theo chính sách bảo mật như cấm truy cập một địa điểm trên Internet chẳng hạn. Tóm lại, ZTNA Endpoint là tương tự phần mềm Anti-Virus nhưng có sự kết hợp với Firewall ZTNA Gateway, hoặc một ZTNA Gateway phần mềm được cài đặt ở một thiết bị bất kỳ.

Giao diện quản trị trực quan và dễ nắm bắt, chúng ta có thể thấy được tình trạng sức khẻo của người dùng, từ đó có thể xóa đi những mối nguy hại đang tìm ẩn trong máy Clients. Ví dụ như máy tính bản thân mình đã nhiễm rất nhiều Virus và bị một điểm rất khó chịu là khi mở Chrome lên sẽ hiện rất nhiều trang quảng cáo, Endpoint đã xóa nó và dứt điểm.

ZTNA VPN

Khi dùng ZTNA để thay thế VPN Clients to Site truyền thống thì sẽ rất tốt, vì sao ? Về cơ bản VPN là người dùng xác thực Users sau đó truy cập các dịch vụ được cho phép trong Policy Firewall. Nó nghe có vẻ an toàn, tuy nhiên điều gì xảy ra nếu thông tin Users bị lộ và Máy tính người dùng bị nhiễm virus? chúng ta sẽ phân tích hai trường hợp này để nhận ra lợi ích của ZTNA.

Thứ nhất, Users bị lộ cho một người lạ, chẳng sao cả vì người lạ sẽ không thể cài đặt ZTNA Endpoint có bản quyền để có thể biến Máy tính của người đó thành máy tính tin cậy, thêm nữa ZTNA Endpoint Clients được theo dõi bởi một Controller Cloud hoặc On-Prem nên không thể xác thực ZTNA Endpoint mới nếu không có thông tin license để báo với Controller đây là một thiết bị mới. Trong trường hợp người lạ có cả license ZTNA Endpoint và cả thông tin User thì cũng sẽ được thông báo trên Controller ZTNA là có thêm một thiết bị mới từ đó người quản trị sẽ cần nắm thông tin về thiết bị mới này. Nên Users đó hầu như vô dụng nếu không thể có ZTNA Endpoint. VPN thì ngược lại dùng phần mềm VPN sau đó nhập User là được phép truy cập thoải mái.

Thứ hai, nếu máy tính người dùng nhiễm Virus thì ngay lập tức sẽ bị cấm truy cập để tránh lây lan. ZTNA theo dõi tình trạng thiết bị theo thời gian thực. VPN không làm điều này, một khi VPN thành công là được phép truy cập thoải mái, gửi File và truy cập dịch vụ vô tư.

Lợi Ích Giải Pháp ZTNA

Quản trị Người Dùng:

Theo dõi quản trị tình trạng của người dùng tập trung ở bất kì vị trí, cung cấp thông tin cho các thiết bị Firewall để tạo ra sự kết nối chặc chẽ.

Truy cập từ xa đơn giản:

ZTNA cho phép người dùng truy cập từ xa vào hệ thống và dữ liệu của doanh nghiệp mà không cần VPN, người dùng sử dụng tài nguyên Tổ Chức ở mọi nơi một cách tự nhiên, một trải nghiệm tốt.

Tăng tính linh hoạt:

ZTNA cung cấp một cách linh hoạt để quản lý quyền truy cập, có thể định nghĩa trạng thái người dùng, sức khẻo thiết bị, phiên bản OS đã cập nhật, vị trí địa lý, thời gian truy cập…..rất là nhiều thông tin để dựa vào đó thực hiện Rule.

Bảo vệ thiết bị:

Giúp thiết bị luôn trong tình trạng tốt mọi lúc, không nhiễm mối nguy hiểm tránh lây lan hệ thống.

So sánh ZTNA (Zero Trust Network Access) với những phương pháp khác

So với VPN:

ZTNA cung cấp một bảo mật tốt hơn cho việc truy cập mạng từ xa, bởi vì nó xác minh và giám sát mọi hoạt động truy cập của người dùng, trong khi VPN chỉ cung cấp một kết nối an toàn bằng việc mã hóa dữ liệu cho việc truy cập mạng.

So với NAC (Network Access Control):

ZTNA xác minh và giám sát mọi hoạt động truy cập trong mạng, trong khi NAC chỉ kiểm soát truy cập tới mạng bằng cách kiểm tra yêu cầu truy cập với các quy tắc định sẵn trong Policy. Thiết bị NAC rất khó triển khai ở các Tổ Chức phân tán.

So với DMZ (Demilitarized Zone):

ZTNA cung cấp một bảo mật tốt hơn cho việc truy cập mạng từ bên ngoài, bởi nó xác minh và giám sát mọi hoạt động truy cập, trong khi DMZ chỉ cung cấp một khu vực trung gian cho các máy chủ web và các dịch vụ khác.

Tổng kết, ZTNA cung cấp một bảo mật tốt hơn so với các phương pháp khác bởi nó xác minh và giám sát mọi hoạt động truy cập tới mạng. Về cơ bản thì có thể liên tưởng ZTNA là một giải pháp giống như việc thực tế bạn cần chứng nhận sức khẻo của bạn để có thể vào một địa điểm đặc biệt và có một quyền hạng nhất định ở thực tế tương tự như trên không gian mạng.

Liên hệ tư vấn

Innotel với hơn 15 năm kinh nghiệm, cùng với đội ngũ kĩ sư là chuyên gia trong các lĩnh vực CNTT, Innotel tự tin đem đến cho quý khách hàng những dịch tối ưu nhất

>> Xem thêm các giải pháp khác của Innotel: Giải pháp

Công ty TNHH Viễn Thông Sáng Tạo Thuận Phong (Innotel)

Địa chỉ: 55/31 Trần Đình Xu, Phường Cầu Kho, Quận 1, Thành Phố Hồ Chí Minh

Email: sales@innotel.com.vn

Điện thoại: 0982.887.089

Liên hệ website: INNOTEL

Facebook: Fanpage Innotel